La ciberseguridad se está convirtiendo en una preocupación cada vez más urgente para las empresas de fabricación de procesos. Los escáneres de virus, los firewalls y las contraseñas ya no ofrecen por sí solos una protección suficiente contra los hackers. Se necesita es una solución de seguridad integral adaptada a cada situación específica.

Los niveles de producción y automatización de las plantas de fabricación de procesos están cada vez más interconectados, tanto entre ellos como a través de Internet. Sin embargo, las ventajas de la conectividad van acompañadas de una mayor susceptibilidad frente a sabotajes y manipulación a través de software malicioso como virus, troyanos y gusanos. Dado el continuo crecimiento de estas amenazas, las empresas buscan la mejor forma de proteger sus sistemas.

En la Feria de Hannover 2016, la asociación de la industria digital de Alemania, Bitkom, dio a conocer la elevada importancia de los riesgos. Una encuesta realizada en 504 empresas de fabricación llevada a cabo por la asociación mostró que el 69% había sido víctima de robo de datos, espionaje industrial o sabotaje en los últimos dos años. En más de un tercio de los incidentes, el delito más común fue el robo de smartphones, ordenadores o tabletas. Otro 18% informó de actos de sabotaje destinados a interrumpir o paralizar las operaciones comerciales.

Planificación y evaluación de riesgos

Los escáneres de virus, los firewalls y las contraseñas ya son componentes de serie de cualquier solución de seguridad informática. "Sin embargo, para proteger un sistema de control de procesos frente a posibles ciberataques, estas medidas por sí solas no son suficientes", comenta Martin Reichinger, gerente de la unidad de negocios de automatización de procesos de B&R. Según la opinión de Reichinger, el proceso de diseño de cualquier nueva planta de procesamiento debe incluir una evaluación de riesgos que pueda usarse para desarrollar un plan integral para ofrecer una máxima seguridad cibernética. Después de todo, la estrategia de seguridad correcta depende de los procesos, de la infraestructura y también de otras condiciones locales. "No existe una solución única para todo el mundo cuando hablamos de ciberseguridad", destaca Reichinger.

Células de seguridad para conseguir una máxima disponibilidad

Uno de los componentes de un concepto de seguridad podría ser aislar los pasos de proceso en celdas de ciberseguridad específicas para dicha tarea. Así se ayuda a garantizar la disponibilidad del sistema en su conjunto, tal como explica Reichinger: "En el caso de que ciertos elementos de la infraestructura se vean afectados por un ciberataque, el resto de células podrá continuar funcionando. Una amenaza que afecte a una célula quedará restringida solo a ella".

Si un proceso no es adecuado para la división en células independientes, debido por ejemplo a la falta de zonas intermedias, el sistema también puede protegerse asignando derechos de usuario específicos de la tarea para el acceso y funcionamiento. "Lo importante es que se definan estas áreas de responsabilidad teniendo en cuenta todos los niveles de producción", explica Reichinger. Como principio fundamental, los permisos de acceso solo deberían determinarse allí donde sean absolutamente necesarios.

Firewalls duales para una doble protección

"Existen numerosos métodos para proteger los sistemas de control de procesos frente a ciberataques", comenta Reichinger. La resistencia a la manipulación es siempre una característica importante. La arquitectura de seguridad debe estar diseñada para ofrecer la máxima protección contra la manipulación de los datos importantes.

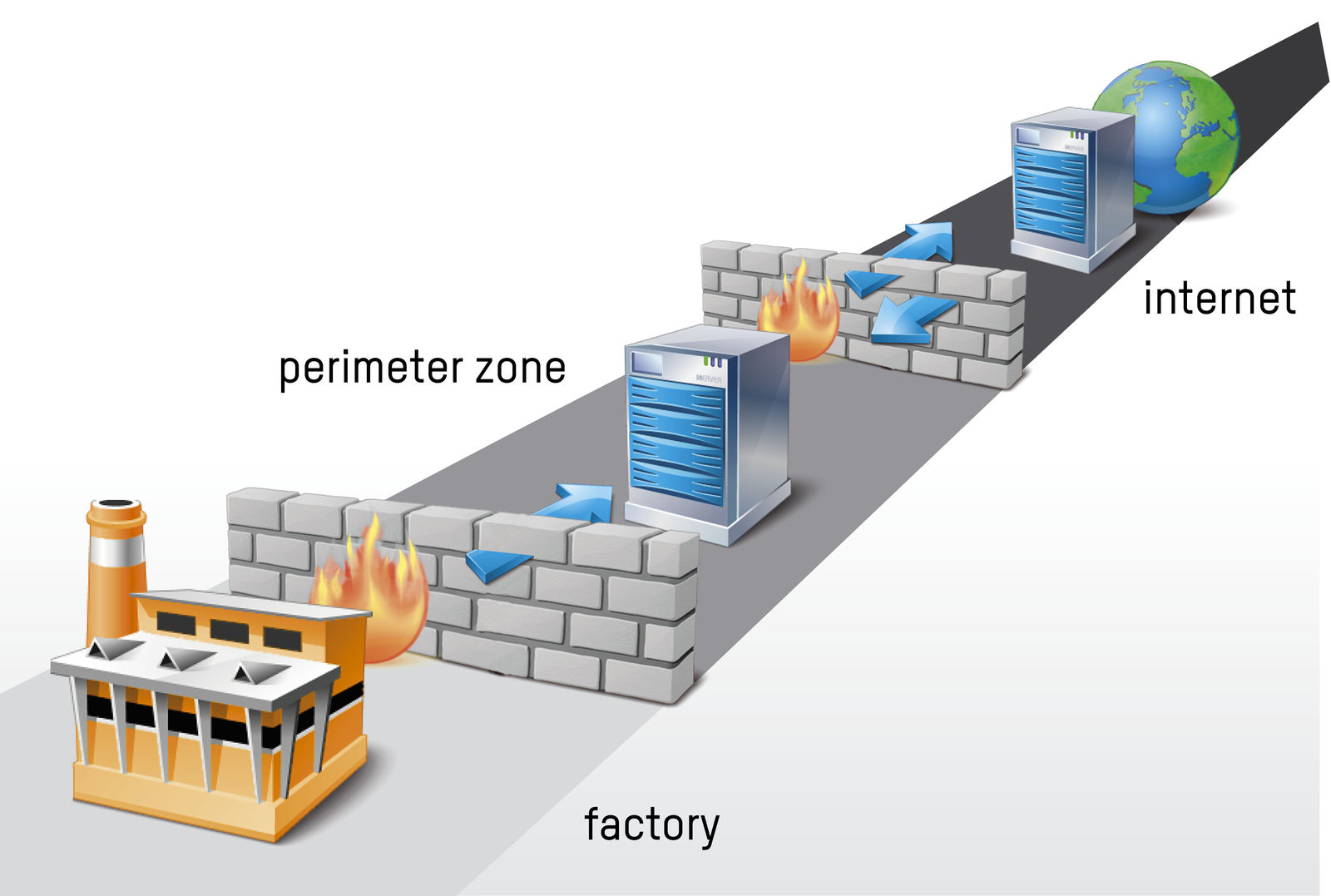

La regla principal para los sistemas de control de procesos es que están aislados de los sistemas de nivel superior por una red perimetral segura, conocida como zona desmilitarizada o DMZ. Los datos del sistema de control de procesos se transfieren primero a esta red perimetral antes de que pueda accederse a los mismos desde el exterior. Esta red perimetral está protegida por un firewall de triple conexión que puede conectarse por separado, o por dos firewalls de diferentes fabricantes. "En la mayoría de los casos, esta solución permite disponer del tiempo suficiente para detectar y bloquear un ataque en caso de que se consiga penetrar el primer firewall", observa Reichinger. Las tecnologías de inspección detallada de paquetes también se utilizan para detectar operaciones no autorizadas en tiempo real.

Bases de datos SQL especialmente seguras

Una de las ventajas más importantes de APROL, según Reichinger, es que su servidor SQL otorga a las redes externas un acceso exclusivo de solo lectura. Ello ofrece una notable protección frente a la posibilidad de que los hackers manipulen los datos en los servidores desde el principio. Además, todos los servidores APROL están equipados con un firewall integrado. "El firewall se instala y se configura automáticamente la primera vez que se pone en marcha el equipo", comenta Reichinger. Para ofrecer la mejor seguridad posible, APROL se basa en el sistema operativo SUSE Linux Enterprise Server 12 SP4.

Minimizar los puntos de ataque

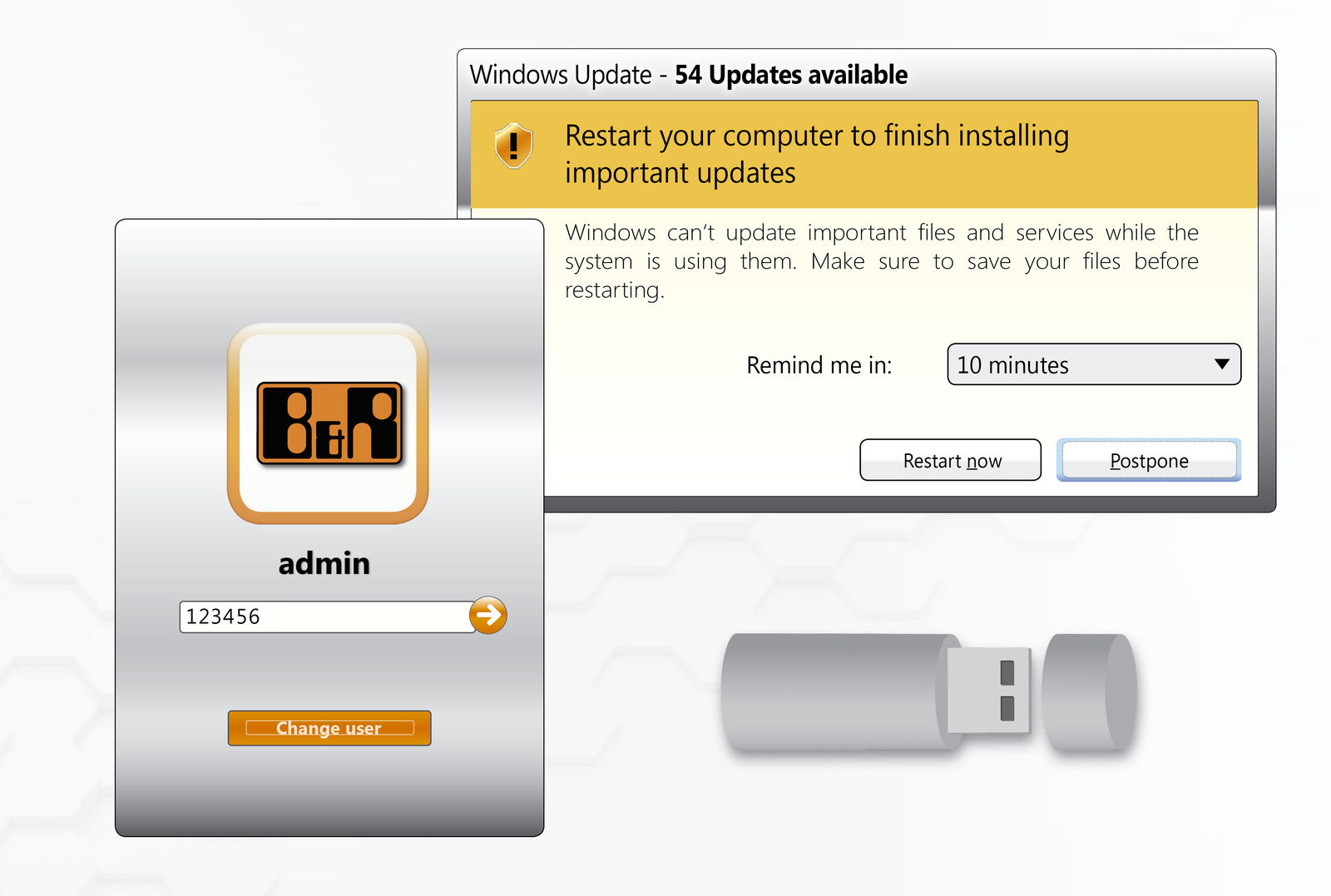

La Oficina Federal de Seguridad de la Información (BSI) de Alemania estipula que el software del sistema debe mejorar su seguridad, un requisito que B&R cumple con los sistemas APROL 4.0 y superiores. Estas versiones contienen solo funciones y componentes de software esenciales para que el programa pueda cumplir con la tarea prevista. A menudo, los atacantes pueden acceder a un servidor haciendo un mal uso de un programa que nunca debería haber estado allí. "Del mismo modo, también es importante cerrar los puertos no utilizados y las interfaces de hardware que de otro modo permitirían a alguien insertar una unidad flash y cargar software malicioso", observa Reichinger.

Concluye con una consideración final: "Ni tan siquiera el mejor diseño de seguridad puede protegerte contra los descuidos cotidianos". Las contraseñas débiles, los permisos de usuario mal mantenidos y no mantener el software actualizado representan unos riesgos especialmente graves. "La seguridad debe ser una de las principales prioridades para los operarios de la planta durante toda la vida útil del sistema".

Seguridad y protección

La seguridad y la protección son dos aspectos vitales en la fabricación industrial. La tecnología de seguridad evita que los operarios se vean perjudicados por el equipo con el que están trabajando. Antes de que pueda ocurrir un accidente, la tecnología de seguridad debe garantizar que la máquina o la línea de producción se apague automáticamente o disminuya la velocidad lo suficiente como para eliminar el riesgo. La tecnología de seguridad, por otro lado, evita que los operarios manipulen intencionalmente los sistemas. En el ámbito de la informática, las amenazas de seguridad incluyen troyanos, virus y ataques de hackers. A medida que aumenta la compenetración entre operarios y maquinaria, la seguridad es cada vez más importante.

Martin Reichinger, director comercial del departamento de automatización de procesos de B&R